Nato povero e cresciuto ignorante, nella Boston del 18° secolo, Timothy Dexter (1747-1806) fu un Lord autoproclamato, sufficientemente folle, da non poter fare a meno di condividere la sua storia.

Egli fu molte cose: folle, stolto, geniale, artigiano, commerciante, imprenditore, scrittore, indiscutibilmente eccentrico.

Poco più che ventenne fu baciato dalla fortuna, nelle vesti di una giovane vedova dotata di una invidiabile eredità.

Desideroso di stima e popolarità sopra ogni altra cosa, per tutta la vita cercò di essere accettato dalla nobiltà americana, che mai lo volle riconoscere come pari, per via dei suoi modi rozzi e della fortuna “comprata”.

Fu sempre deriso, screditato e imbastito con pessimi consigli economici, i quali per strane bizze del destino si trasformarono in mosse commerciali geniali.

Qualche esempio?

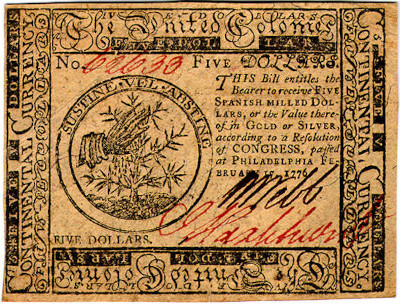

Acquistò dollari spagnoli fuori valuta, poco più che carta straccia, che vennero poi super rivalutati nel dopoguerra.

Esportò Bibbie in India, dove tutti pensavano che non avrebbe avuto alcun mercato, ma lui scoprì, una volta arrivato, che queste erano richiestissime dai Missionari.

Vendette padelle riscaldanti in Polinesia, dove le temperature tropicale non le chiedevano affatto, ma furono impiegate accidentalmente come mestoli per la produzione della melassa

Insomma si costruì un enorme patrimonio a colpi di pessimi consigli, fortuna e astuzia. Cresciuto ignorante, ma ormai navigato conoscitore del mondo.

Nel 1804 la grande messa in scena: nella sua villa, ricca di statue, minareti e addirittura un mausoleo, per scoprire quanto veramente fosse apprezzato dalla gente, allestì il proprio funerale!

Confluirono più di 3000 persone e Dexter restò nascosto ad ammirare il corteo.

Solo quando incrociò lo sguardo della moglie, rea a parer suo di non dimostrare sufficiente sofferenza, si palesò di fronte a tutti inveendo contro la donna, per poi fermarsi a brindare con i presenti senza giustificarsi in alcun modo.

Hai mai pensato di simulare un evento catastrofico per la tua azienda e scoprire come reagirebbe?

Noi lo abbiamo fatto e puoi farlo anche tu con il servizio di Simulazione di Disaster Recovery. Un evento fisico disastroso (allagamento, cortocircuito, inagibilità degli spazi fisici ecc…) può compromettere irrimediabilmente anni di lavoro e dedizione.

Per proteggerti e renderti operativo in poco tempo anche in caso di evento eccezionale, scopri il servizio di Disaster Recovery 👈

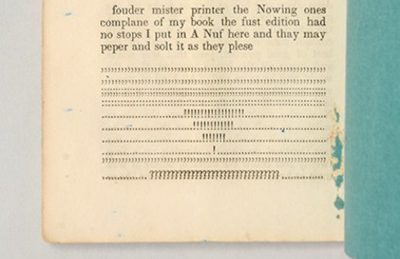

Curioso di sapere che fine fece Lord Dexter? Solo due anni dopo nel 1806 salutò questa terra ufficialmente ma traccia della sua memoria era già stata lasciata ai posteri con A Pickle for the Knowing Ones un delirante volume autobiografico sgrammaticato e illogico senza alcuna traccia di punteggiatura

salvo poi allegare una pagina di sola punteggiatura affinché il lettore la utilizzasse a proprio piacimento, o meglio per usare le sue parole “pepper and salt it as they please”.