Il dark web è spesso avvolto in un alone di mistero e sensazionalismo, ma è una realtà che le aziende devono prendere sul serio. Nato con l’intento di garantire la privacy e la libertà di espressione, inizialmente era un mezzo per comunicazioni sicure in contesti di censura governativa, particolarmente utilizzato da attivisti in regimi autoritari.

Nella pratica è una porzione nascosta di internet accessibile solo tramite software appositi. A differenza del web pubblico, che è indicizzato dai motori di ricerca, il dark web è progettato per garantire l’anonimato degli utenti e dei siti web.

Come Funziona

Il dark web utilizza una struttura composta da diversi livelli di crittografia, che rendono difficile tracciare l’origine e la destinazione dei dati. Questo anonimato è sia una benedizione che una maledizione: mentre protegge la privacy degli utenti, facilita anche attività illecite.

Perché le Aziende devono preoccuparsi?

Non è tanto il dark web in sé che deve preoccupare le aziende, ma i comportamenti nell’attività quotidiana sul web pubblico: i cyber criminali infatti, utilizzano motori di ricerca, social, tecniche di phishing per acquisire informazioni personali legalmente o non, spesso fornite dagli utenti stessi, per poi rivenderle nel dark web.

Tutto questo a quale scopo? Principalmente per soldi.

Per chiedere un riscatto alle aziende derubate, oppure per fornire tramite canali non tracciabili, false identità ad altri malintenzionati

Come Difendersi

Per proteggere i dati più importanti come le credenziali di accesso e i dati sensibili e per garantire una navigazione sicura, le aziende possono adottare le seguenti pratiche:

Protezione delle Credenziali

- Autenticazione a Due Fattori (2FA): Implementare 2FA per aggiungere un ulteriore livello di sicurezza alle credenziali di accesso. Questo metodo richiede agli utenti di fornire due forme di identificazione (es. password e codice monouso) prima di accedere a un account, rendendo più difficile per un malintenzionato ottenere l’accesso.

- Gestione delle Password: Utilizzare un gestore di password per creare e memorizzare password complesse e uniche per ogni account. Questo riduce il rischio associato all’uso di password deboli o riutilizzate.

- Monitoraggio delle Credenziali: Implementare sistemi di monitoraggio che avvisano gli utenti e gli amministratori quando le credenziali vengono compromesse o utilizzate in modo sospetto.

Navigazione Sicura

- Utilizzo di VPN: Le reti private virtuali (VPN) crittografano il traffico internet e nascondono l’indirizzo IP dell’utente, rendendo più difficile per i malintenzionati intercettare i dati durante la navigazione.

- Browser Sicuri: Utilizzare browser che offrono funzionalità di sicurezza avanzate, come la protezione contro il phishing e il blocco degli script dannosi.

- Utilizzo di filtri DNS: un filtro della navigazione permette di bloccare l’accesso a siti appartenenti a categorie a rischio o a nuovi siti web non ancora opportunamente categorizzati

Condivisione dei Dati Sensibili

- Crittografia dei Dati: Utilizzare la crittografia per proteggere i dati sensibili. Questo garantisce che i dati siano leggibili solo da chi possiede la chiave di decrittazione.

- Accesso Limitato: Implementare controlli di accesso rigorosi per garantire che solo il personale autorizzato possa accedere ai dati sensibili.

Formazione del personale

Educare i dipendenti sulle migliori pratiche di sicurezza informatica è fondamentale per proteggere l’azienda dai rischi associati al dark web. Ecco tre aspetti chiave su cui concentrarsi durante la formazione:

- Consapevolezza delle Minacce: Informare i dipendenti sui vari tipi di minacce informatiche, come il phishing, il malware e gli attacchi di ingegneria sociale. La consapevolezza è il primo passo per prevenire gli attacchi.

- Procedure di Sicurezza: Addestrare i dipendenti sulle procedure di sicurezza aziendali, come l’uso corretto delle password, l’importanza della crittografia e le pratiche di condivisione sicura dei dati.

- Risposta agli Incidenti: Assicurarsi che i dipendenti sappiano come riconoscere e rispondere a un incidente di sicurezza. Questo include sapere a chi segnalare un problema e quali azioni intraprendere per mitigare i danni.

In conclusione, il dark web non è solo una fantasia, ma una realtà che le aziende devono affrontare con serietà.

Affidarsi a un fornitore ICT qualificato che possa guidare l’azienda attraverso le migliori pratiche di sicurezza è una buona scelta se non si possiedono le risorse interne per farlo.

Scopri Safe Identity, il servizio di Dark Web Scan che ti consente di rilevare se le tue credenziali sono state rubate e sono presenti sul Dark Web, così che tu possa intervenire tempestivamente per modificarle.

Clicca QUI per prenotare una consulenza gratuita o CONTATTACI all’indirizzo: [email protected] avrai l’opportunità di scoprire le migliori soluzioni di protezione per la tua azienda, e il nuovissimo Password Manager, che verrà presentato in anteprima alla nostra conferenza annuale dell’11 Ottobre: Care Conference 2024 (partecipazione gratuita previa registrazione QUI )

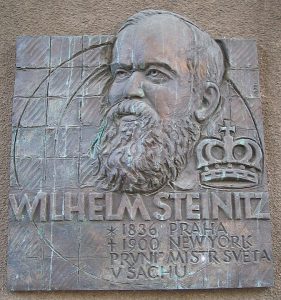

Fu questa una grande rivoluzione di pensiero e la base della strategia scacchistica moderna, di colui che fu definito «il Michelangelo degli scacchi» [1]

Fu questa una grande rivoluzione di pensiero e la base della strategia scacchistica moderna, di colui che fu definito «il Michelangelo degli scacchi» [1]